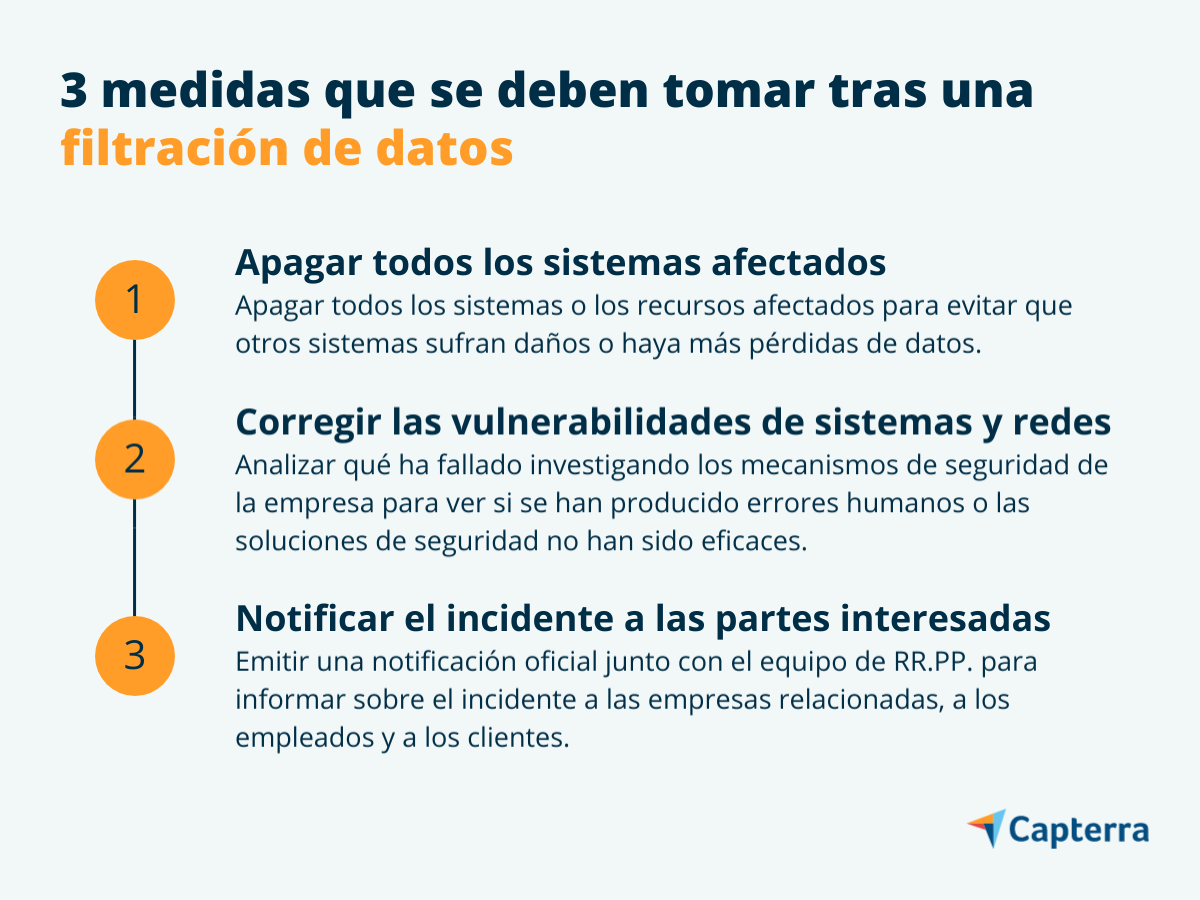

Las estrategias de prevención de pérdida de datos ayudan a las empresas a identificar y evitar posibles vulneraciones. En caso de haber sufrido una pérdida de datos, una empresa debe tomar las siguientes tres medidas para evitar más pérdidas.

En este artículo

El funcionamiento de los lugares de trabajo digitales implica el uso de Internet para compartir y gestionar los recursos empresariales, a los que se puede acceder online desde los dispositivos compatibles. Sin embargo, este modelo de lugar de trabajo siempre activo y conectado puede llegar a comprometer la seguridad de la empresa y aumentar su vulnerabilidad ante los riesgos cibernéticos. Según un estudio de Capterra, el teletrabajo en 2020 reveló falta de cultura de ciberseguridad en las pymes.

Los ciberdelincuentes viven buscando cabos sueltos que les permitan introducirse en la red de la empresa y robar información confidencial saltándose los mecanismos de seguridad. Este proceso se conoce como filtración de datos.

Todo responsable de la gestión de seguridad de TI de una empresa debería saber cómo se debe gestionar una filtración de datos: desde la respuesta inmediata y los pasos de recuperación que hay que llevar a cabo hasta las partes interesadas a las que se debe implicar para encontrar una solución más rápido. Asimismo, también debería saber cómo gestionar el Dark Data (datos oscuros) de la empresa para evitar riesgos y aprovechar su potencial.

En este artículo vamos a explicar los tres pasos que una empresa debe seguir justo después de un incidente de filtración de datos para que se pueda evitar sufrir más pérdidas y daños relacionados con el incidente. Antes de comenzar, las empresas deben entender qué es filtración de datos y cómo afecta a compañías en todo el mundo.

¿Qué es una filtración de datos?

Una filtración o pérdida de datos es un incidente de seguridad en el que los hackers roban datos confidenciales o tienen acceso a ellos saltándose los mecanismos de seguridad. Estos datos pueden contener información confidencial de la empresa, como informes de crédito o credenciales de cuentas bancarias, o información sobre los clientes, como su dirección de correo electrónico o los números de la seguridad social.

Los hackers intentan acometer las filtraciones de datos mediante distintos tipos de métodos que atentan contra la ciberseguridad, como los robos de identidad, la introducción de virus en el sistema o la manipulación de la infraestructura de TI para evitar que los usuarios puedan acceder a los recursos de TI.

La repercusión de una filtración de datos

La conocida marca deportiva Puma, sufrió el año pasado un incidente de filtración de datos que afectó a más de 6000 personas, incluidos empleados y clientes. El ataque se llevó a cabo con ransomware, una técnica que consiste en retener información para pedir dinero a cambio. Del mismo modo, la empresa de movilidad Uber sufrió en 2022 uno de los ataques más graves de su historia, en el que páginas e información interna de la compañía se vieron comprometidas.

Estos ejemplos ponen de manifiesto la repercusión que pueden tener las filtraciones de datos en las empresas de cualquier tamaño. Para poder limitar esta repercusión, la empresa debe tomar las medidas de seguridad adecuadas para proteger los datos, tanto internos como de los usuarios, justo después del ataque.

Paso 1: Apagar todos los sistemas que se hayan visto afectados

Lo primero es apagar todos los sistemas que se han visto afectados por la filtración para evitar que haya otros que queden comprometidos. Una vez hecho, se deben cambiar y administrar las contraseñas para iniciar sesión de todas las cuentas empresariales y los servidores que contengan información confidencial.

Es aquí cuando la empresa tiene que poner a trabajar a un equipo de expertos que identifique la causa raíz de la filtración de seguridad, la fuente y si el hacker todavía tiene acceso al sistema. Se pueden incorporar al equipo especialistas en riesgos y ciberseguridad, jurídicos, informáticos forenses, personal experto de operaciones, de recursos humanos, de comunicaciones y personal ejecutivo, en función del tamaño de la empresa.

Al tiempo que se toman estas medidas de seguridad, hay que extremar las precauciones para no destruir ninguna prueba del incidente, ya que ayudará al equipo de informática forense durante la investigación y la reparación.

Paso 2: Corregir la vulnerabilidad de los sistemas y las redes que se han visto afectados

Una vez que se han aislado los sistemas, los recursos y las redes que se han visto afectados, hay que detectar los puntos débiles de los mecanismos de seguridad de la empresa que han servido de entrada a los hackers. Lo primero que hay que hacer es investigar cómo comparten la información empresarial los empleados y los clientes, dado que la mayoría de los incidentes de filtración de datos se deben a errores humanos.

Una vez se haya identificado la causa de la filtración, hay que llevar a cabo una serie de pruebas de segmentación de la red para detectar las subredes con menor nivel de seguridad. Estas pruebas llevan a cabo un barrido de los puertos de la red empresarial en busca de direcciones IP de dispositivos no autorizados. La segmentación de la red se valida indicando que funciona correctamente siempre que no se encuentre ninguna dirección IP no autorizada. En este caso, un software de gestión de redes puede resultar útil a las empresas.

Si una de las subredes está en peligro, es necesario aislarla para evitar que toda la red corporativa se infecte. Hay que pedir a los informáticos forenses que reúnan toda la información disponible sobre las direcciones IP no autorizadas o aquellas direcciones desde las que se ha lanzado con mayor probabilidad el ataque y elaborar un informe sobre la filtración de datos para implementar el plan de recuperación.

En el informe deben figurar detalles sobre los puntos débiles de la red que han permitido el acceso no autorizado y el método que ha utilizado el hacker en su ataque. El informe permitirá analizar lo adecuados o deficientes que son los mecanismos de seguridad y contraseñas para proteger los datos, así como identificar métodos para reforzarlos y evitar que vuelva a suceder.

Paso 3: Notificar la filtración a las partes implicadas

El último paso consiste en notificar el incidente a las partes relacionadas que se hayan visto afectadas por la filtración. En primer lugar, es necesario hablar con los cuerpos de seguridad para saber si se ha infringido alguna ley nacional o regional durante la filtración. Si es así, se pueden pedir recomendaciones sobre medidas correctivas que puedan evitar las denuncias legales.

A continuación, la empresa debe hacer un anuncio oficial en sus canales de comunicación que declare que se ha producido una filtración, el nivel de la pérdida de datos y las personas (clientes y empleados) a las que ha afectado la filtración. Mantener la transparencia es clave a la hora de comunicar las medidas correctivas que se han tomado para detener la filtración. Todo ello puede ayudar a la empresa a recuperar la confianza de las partes que se han visto afectadas, y así gestionar la reputación.

También se puede considerar la opción de trabajar con un equipo o herramienta de relaciones públicas para difundir el mensaje de la forma más eficaz. También es importante anticiparse a las preguntas que puedan hacer las partes interesadas sobre el incidente. Las más habituales son:

- ¿Se ha filtrado información personal de los usuarios, como el contacto, acceso a redes sociales, correos electrónicos, contraseñas o la información bancaria?

- ¿Qué medidas de protección de datos se han tomado para mitigar el ataque?

- ¿Hay medidas que podamos tomar por nuestra parte para reducir las pérdidas?

Si el funcionamiento de la empresa implica la recopilación de los datos personales de los clientes, como los números de la seguridad social, números de tarjetas de crédito o información sanitaria, y esos datos filtrados se han visto en peligro, se debe informar de inmediato a las instituciones, como el banco o el equipo local de ciberdelincuencia. Esto les permitirá monitorizar las cuentas que se han visto en peligro para recibir alertas si se producen fraudes o llevar a cabo un seguimiento de quejas de los clientes.

Reforzar la seguridad de TI para evitar las filtraciones de datos

Las filtraciones de datos pueden resultar devastadoras para una empresa. Las empresas promedio de EE. UU. pierden en torno a 8.2 millones de dólares debido a las filtraciones de datos, según un informe de Gartner (informe completo en inglés a disposición de los clientes de Gartner).

La implantación de un plan de respuesta a los incidentes de ciberseguridad puede contribuir a una recuperación eficaz. Mediante el plan se pueden monitorizar los sistemas, detectar incidentes de seguridad e implantar métodos de prevención o recuperación capaces de reducir las pérdidas que conllevan estos incidentes. También existen software de ciberseguridad que consiguen reforzar las medidas de seguridad de la empresa y evitar los ataques en el futuro.

Soluciones de software capaces de proteger a la empresa frente a filtraciones de seguridad

- El software de prevención de pérdida de datos ofrece absoluta visibilidad de los datos de toda la empresa y garantiza el cumplimiento de las políticas y las normativas para abordar las amenazas como la exposición de los datos confidenciales o las pérdidas de datos accidentales.

- El software de seguridad de red, junto con los software de firewall, monitorizan de forma constante el tráfico de la red para detectar intentos de intrusión y notifican cualquier evento sospechoso al equipo de seguridad de TI para que lo investigue con mayor profundidad.

- Las soluciones Endpoint para detección y respuesta (EDR) se dedican a monitorizar, investigar y responder de forma continua a las amenazas activas que se dirigen a los terminales de red. Contribuyen a identificar las aplicaciones que pueden ser peligrosas y los nuevos malware en tiempo real.

- Los software de autenticación multifactor protegen las credenciales de todas las cuentas de la empresa para evitar los intentos de robo de las identidades.

- El software de formación para la concienciación sobre la seguridad facilita formación a los trabajadores sobre las formas de identificar los ciberataques, de tomar medidas preventivas de protección de datos y de recuperación eficaz frente a las pérdidas.